石犀科技DeSSL:TLS1.3旁路镜像解密方案,让加密流量“看得见”

当金融交易、医疗数据、政务信息乃至企业内部通信,都运行在TLS1.3构筑的加密通道中,所有安全管理者面临一个共同的困境:究竟该如何看清流量内容,有效管控数据风险?

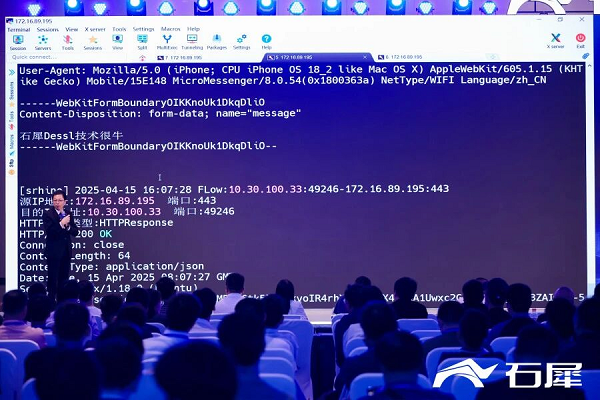

加密技术保障了数据传送的安全,却也形成了一个“流量黑盒”,让威胁检测、合规审计与数据风险管控举步维艰。今年4月,石犀科技在“石驭万流·犀智共生”新品发布会上,给出了一个突破性的答案——DeSSL加密流量解析技术。这并非对现有方案的修补,而是直面根本问题:在加密成为默认常态的情况下,实现必要的“看得见”。

石犀科技2025年新品发布会现场

一、TLS1.3:安全升级,却让可见性边界缩减

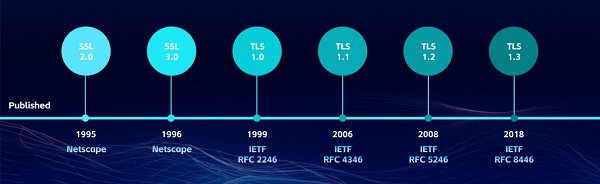

从SSL2.0到TLS1.3,每一次协议升级的核心目标都是为了封堵安全漏洞,但也悄然收紧了安全团队的“可视范围”。

SSL/TLS的演进

在TLS1.2时代,组织尚能在安全与可见性之间取得一种微妙的平衡。由于协议设计的遗留问题,如支持不提供前向保密(Perfect Forward Secrecy,PFS)的RSA密钥交换、部分握手过程未加密等,IT管理员可通过部署中间人代理或导入服务器证书私钥的方式,对加密流量进行解密审查。

然而,这种可见性是以牺牲部分安全性为代价的。著名的POODLE、BEAST等攻击,正是利用了TLS1.2协议本身的脆弱性。

为解决其安全短板,TLS1.3进行了一次彻底革新。它果断摒弃了不提供前向保密的RSA密钥交换、存在漏洞的RC4流加密和CBC分组加密模式等不安全算法,转而全面拥抱基于椭圆曲线ECC加密算法的密钥交换,并带来了两项根本性改变:

1.握手过程几乎全程加密

在Server Hello之后,包括证书、密钥交换参数等所有握手信息均被加密,像是一个完全封闭的信封,传统旁路解密手段从此失效。

2.强制实现完美前向保密

通过强制使用ECDHE等临时密钥交换算法,确保每次会话密钥都是独立且短暂的。即使未来服务器的长期私钥被盗,攻击者也无法解密过去截获的任何一次会话流量。

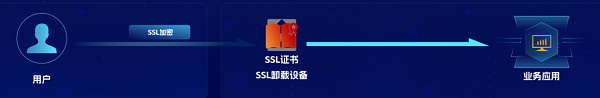

SSL/TLS通用模型

但这道为安全砌起的高墙,也瞬间将组织内外的安全方案与运维团队“拒之门外”。

根据SANS互联网风暴中心基于Shodan的扫描数据:2024年支持TLS1.3的Web服务器比例已从约25%增长至超过30%,且在Cloudflare、谷歌等主流服务商迅速采纳并推动后,TLS1.3已成为互联网默认的安全基线。

当加密流量无法被解析,安全监测与分析手段被迫退回到表面,即只能基于访问量、频次、时间、位置等行为层数据进行分析,而完全无法触及流量承载的具体内容。这使得威胁识别与策略控制难以实现,大量误报与漏报涌现。

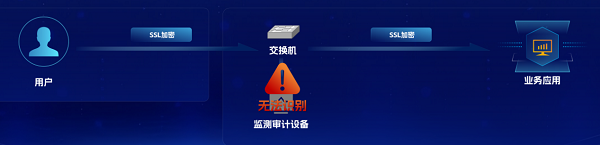

传统设备无法解密仅能转发加密流量

当几乎所有业务数据都运行于这条高度保密的通道时,一个根本性的问题被推至顶峰:我们该如何为数据流动赋予必要的可见性?又该如何通过安全监测手段重获对流量内容的深度解析能力?

二、现有方案的困局:为何安全团队常陷两难?

面对TLS1.3,业内通常采用代理模式进行SSL卸载。其核心是将SSLO设备以反向代理的形式串接在HTTPS业务系统前方,通过导入服务器证书与密钥(由用户提供),以授权的“中间人”方式实现流量解密。

这种模式通用性强、适应性强,且能为后续安全分析提供明文流量基础,但也不可避免地伴生着诸多固有缺陷:

1.串接部署本身可能引入单点故障风险,对网络架构稳定性构成潜在威胁。

2.当网络中存在多个安全设备(如防火墙、Web应用防火墙WAF、入侵防御系统IPS、上网行为管理系统等)均需要独立完成SSL解密时,将导致复杂的加解密运算被重复执行多次。这不仅严重损耗整体网络性能与处理效率,更因在骨干链路上叠加过多处理节点,而显著增加网络的复杂性与不可靠性。

3.其解密能力深度依赖代理设备对各类TLS算法和版本的支持程度。

4.并非所有业务都支持或允许在SSL卸载后以明文HTTP协议进行访问,在实际部署中可能受限。

代理模式流程图

三、为了更清晰的数据流动安全!DeSSL诞生

那是否有一种方法,无需串联、不依赖密钥、不影响业务,就能透视TLS1.3加密流量?

当前,所有主流SSLO设备在旁路镜像部署下,均无法对采用TLS1.3协议加密的HTTPS流量进行解密,即便获得了业务应用的SSL证书,也只能处理使用率较低的由TLS1.0~TLS1.2协议承载的HTTPS流量。

旁路部署时SSLO设备无法解密椭圆曲线加密算法

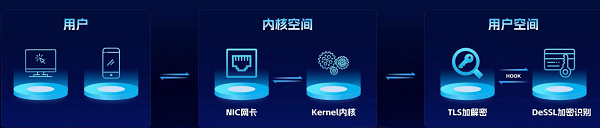

“密钥是持续变化的,能不能在不要密钥的前提下进行解密?”石犀科技DeSSL技术的核心思路很简单:既然拿不到钥匙,那就在数据被锁进保险箱之前,精准捕捉它的内容。

就像快递安检,传统方式需要拆开包裹检查再重新封装,而DeSSL的旁路部署模式,是在包裹打包时,通过特殊装置直接获取内容镜像,原包裹继续正常寄送。这是直接在数据必然以明文形态存在的时刻将其捕获、复制并提取出来,再将其分发给各安全设备处理,实现“一次解密,多次使用”。

具体而言,就是通过在HTTPS加密业务系统内部署一个轻量级的Agent,拦截OpenSSL库的关键调用操作,在SSL加密之前获取明文流量并拷贝发往石犀镜像引擎,实现对TLS1.3流量的有效旁路解析,为客户带来以下六重核心价值:

旁路模式流程图

1.破解TLS1.3旁路解密

无需串联进入业务链路,是业内少数可实现在旁路环境下对TLS1.3加密流量进行深度解析的方案,以“无感”方式增强安全能力,从根本上消除单点故障风险,并且不影响网络原始稳定性与可靠性。

2.实现免密钥解析

彻底摆脱对复杂密钥交换过程的依赖,无需用户上传或管理任何证书私钥。这不仅从根源上提升了操作安全性,更大幅简化了系统部署与日常维护流程。

3.对业务与用户完全透明

流量捕获过程发生在操作系统内核深处,对服务器上运行的业务应用及终端访问的用户完全无感知,不产生任何使用负担或兼容性风险。

4.部署极为简便

其解密能力与客户端浏览器版本完全无关,环境适应性极强,能快速融入现有各类IT架构,极大降低集成与适配的复杂度。

5.释放全面流量可见性

一旦加密流量被还原为明文,「石犀数据流动治理平台」便能清晰洞察其中潜藏的数据风险、安全漏洞与攻击行为,从而将误报与漏报率降至极低水平。结合平台丰富的插件能力(如认证、脱敏、频次管控等),可对流量进行灵活、精准的管控与处置。

6.实现数据链路100%可视

通过对加密流量的解析,即能完整呈现数据在业务系统内外的流转链路,为数据资产梳理、合规审计以及异常追踪提供前所未有的全局视野。

石犀科技DeSSL加密流量解析技术,是对“加密通信”与“必要可见”这一安全管理矛盾的深刻回应。它提供了一种内核级的洞察力,让数据在被加密传输的同时,无损透视其中内容,使精准的风险识别、合规的审计追溯与灵活的数据流动治理成为可能。

这不仅是单一技术的突破,更是构建主动化数据流动治理体系的核心引擎。若您正面临加密流量带来的可见性挑战,石犀科技DeSSL加密流量解析这一经过实践检验的方案,值得进一步关注。

当加密成为默认,安全不应再依靠盲猜。